AÇIKLAMA:

Lynis, Linux ve Unix temelli sistemler için bir sistem bütünlük tarama programıdır. Sistemimizin çalışmasını sağlayan servislerin ve hizmetlerin entegre ve hatasız çalışıp çalışmadığı Lynis ile kontrol edilebilir. Başta Linux sistem yöneticileri olmak üzere Linux kullanıcıları olarak, kullandığımız işletim sisteminin güvenliğini ve varsa hatalarını takip ederek bulmak konusunda başlıca sorumluluğun başkalarında değil bizde olduğunun farkında olmalıyız.

Program, GNU Genel Kamu Lisansı ile dağıtılmaktadır ve komut satırı üzerinden çalışmaktadır. Şirketler için ticari sürümü de bulunan programın tüm sisteminizi tarayıp sonuç raporunu .log dosyası şeklinde bilgisayarınıza kaydettiğini bilmelisiniz. Bulunan HATA ve TAVSİYELER konusunda ticari sürümde doğrudan çözümler sunulduğu halde ücretsiz sürümde hataları bu .log dosyası içerisinden kendiniz bulup, gerekli tedbiri de kendiniz almak durumundasınız. Ancak bunu yapmak o kadar da zor değil.

YÜKLEME:

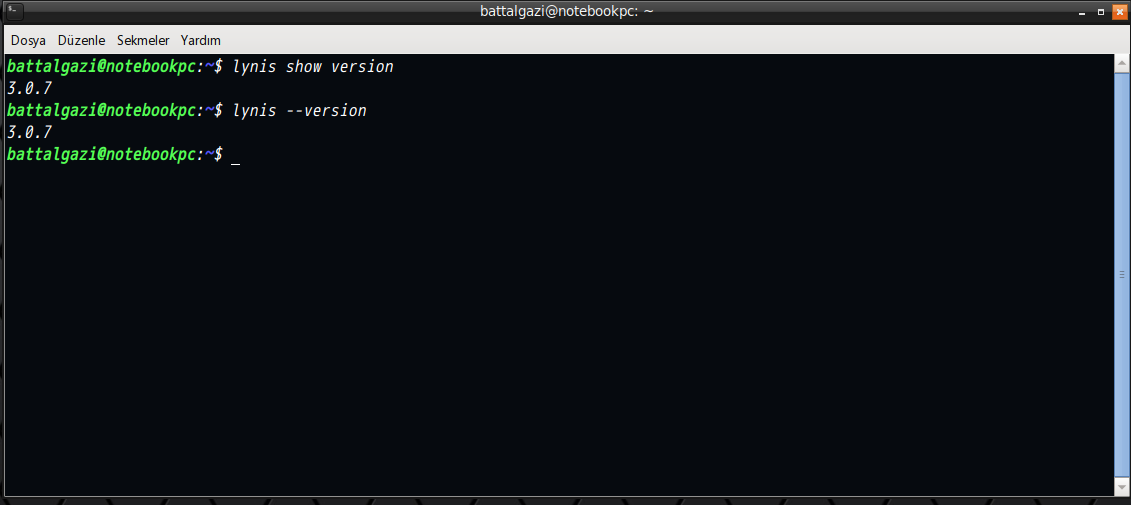

Yazılımı resmi depolardan lynis kelimesi yazarak aratın ve kurun.

UYGULAMA:

Mevcut Oturum İçinden UNIX OS Çalıştırma

Not:

GNUSU paketi yüklü ise gnusu login

GKSU paketi yüklü ise gksu login

SUDO paketi yüklü ise sudo login ifadelerini kullanabilirsiniz.

Hızlı başlangıç için komut satırına

yazın ve enter tuşuna basın

ÖRNEK ÇIKTI:

Bizi burada kapsamlı tarama yapmak istiyorsanız -c parametresini kullanacağız.

ÖRNEK ÇIKTI:

Tarama Sonuçlarında Sorgulananlar

Burada önemli olan bir bileşen

ifadesi olup bu sizin sisteminizin GÜVENLİK ve KARARLILIK açısından seviyesini gösterir.Yan, sistem %65 seviyesinde kararlı ve güvenli iken %25 oranında güvenlik açıkları var demektir.

Not: (İpucu)

Bir dağtımı gerçekten kurmaya karar verirseniz bu aracı live dvd'de çalıştırın böylece dağıtımın gerçek güvenlik seviyesini görmüş olursunuz.

UNIX OS sisteminden çıkma

ÖRNEK ÇIKTI:

Not:

Bu yukarıdaki ilk üç exit UNIX Sisteminden çıkılmakta, son ki exit ile shell (bash)'den çıkılmakta kullanılır.

Lynis, Linux ve Unix temelli sistemler için bir sistem bütünlük tarama programıdır. Sistemimizin çalışmasını sağlayan servislerin ve hizmetlerin entegre ve hatasız çalışıp çalışmadığı Lynis ile kontrol edilebilir. Başta Linux sistem yöneticileri olmak üzere Linux kullanıcıları olarak, kullandığımız işletim sisteminin güvenliğini ve varsa hatalarını takip ederek bulmak konusunda başlıca sorumluluğun başkalarında değil bizde olduğunun farkında olmalıyız.

Program, GNU Genel Kamu Lisansı ile dağıtılmaktadır ve komut satırı üzerinden çalışmaktadır. Şirketler için ticari sürümü de bulunan programın tüm sisteminizi tarayıp sonuç raporunu .log dosyası şeklinde bilgisayarınıza kaydettiğini bilmelisiniz. Bulunan HATA ve TAVSİYELER konusunda ticari sürümde doğrudan çözümler sunulduğu halde ücretsiz sürümde hataları bu .log dosyası içerisinden kendiniz bulup, gerekli tedbiri de kendiniz almak durumundasınız. Ancak bunu yapmak o kadar da zor değil.

YÜKLEME:

Yazılımı resmi depolardan lynis kelimesi yazarak aratın ve kurun.

UYGULAMA:

Mevcut Oturum İçinden UNIX OS Çalıştırma

Kod:

linuxmaster@notebook-pc ~ $ gnusu login

notebook-pc giriş: linuxmaster

Parola: *****************************

Son giriş: 6 Nis Pzt 00:40:19 +03 2020 tty1 üzerinde

Welcome to Linux Mint 17.3 Rosa (GNU/Linux 4.4.1-040401-generic i686)

Welcome to Linux Mint

* Documentation: http://www.linuxmint.com

linuxmaster@notebook-pc ~ $ su root

Parola: ****************************

notebook-pc linuxmaster # su -

notebook-pc ~ #Not:

GNUSU paketi yüklü ise gnusu login

GKSU paketi yüklü ise gksu login

SUDO paketi yüklü ise sudo login ifadelerini kullanabilirsiniz.

Hızlı başlangıç için komut satırına

Kod:

notebook-pc ~ # lynis -helpÖRNEK ÇIKTI:

Kod:

notebook-pc ~ # lynis -help

[ Lynis 1.3.9 ]

################################################################################

Lynis comes with ABSOLUTELY NO WARRANTY. This is free software, and you are

welcome to redistribute it under the terms of the GNU General Public License.

See the LICENSE file for details about using this software.

Copyright 2007-2014 - Michael Boelen, http://cisofy.com

Enterprise support and plugins available via CISOfy - http://cisofy.com

################################################################################

[+] Initializing program

------------------------------------

Scan options:

--auditor "<name>" : Auditor name

--check-all (-c) : Check system

--no-log : Don't create a log file

--profile <profile> : Scan the system with the given profile file

--quick (-Q) : Quick mode, don't wait for user input

--tests "<tests>" : Run only tests defined by <tests>

--tests-category "<category>" : Run only tests defined by <category>

Layout options:

--no-colors : Don't use colors in output

--quiet (-q) : No output, except warnings

--reverse-colors : Optimize color display for light backgrounds

Misc options:

--check-update : Check for updates

--view-manpage (--man) : View man page

--version (-V) : Display version number and quit

Error: Invalid option -help!

See man page and documentation for all available options.

Exiting..

notebook-pc ~ #Bizi burada kapsamlı tarama yapmak istiyorsanız -c parametresini kullanacağız.

ÖRNEK ÇIKTI:

Kod:

notebook-pc ~ # lynis -c

[ Lynis 1.3.9 ]

################################################################################

Lynis comes with ABSOLUTELY NO WARRANTY. This is free software, and you are

welcome to redistribute it under the terms of the GNU General Public License.

See the LICENSE file for details about using this software.

Copyright 2007-2014 - Michael Boelen, http://cisofy.com

Enterprise support and plugins available via CISOfy - http://cisofy.com

################################################################################

[+] Initializing program

------------------------------------

- Detecting OS... [ DONE ]

- Clearing log file (/var/log/lynis.log)... [ DONE ]

---------------------------------------------------

Program version: 1.3.9

Operating system: Linux

Operating system name: Debian

Operating system version: jessie/sid

Kernel version: 4.4.1-040401-generic

Hardware platform: i686

Hostname: notebook-pc

Auditor: [Unknown]

Profile: /etc/lynis/default.prf

Log file: /var/log/lynis.log

Report file: /var/log/lynis-report.dat

Report version: 1.0

---------------------------------------------------

[ Press [ENTER] to continue, or [CTRL]+C to stop ] (adım adım onaylayarak gidiliyor)

- Checking profile file (/etc/lynis/default.prf)...

- Program update status... [ WARNING ]

===============================================================================

Notice: Lynis update available

Current version : 139 Latest version : 253

Please update to the latest version for new features, bug fixes, tests

and baselines.

===============================================================================

...

....

....

.....ARA İŞLEMLER ÇOK UZUN OLDUĞUNDAN BOŞLUKLA TEMSİL EDİLDİ......

.....

.....

[ Press [ENTER] to continue, or [CTRL]+C to stop ]

-[ Lynis 1.3.9 Results ]-

Tests performed: 159

Warnings:

----------------------------

- Version of Lynis very outdated [test:NONE]

- Can't find any security repository in /etc/apt/sources.list. [test:PKGS-7388]

- Couldn't find 2 responsive nameservers [test:NETW-2705]

- Found possible unused iptables rules (1 2 3 4 5 6 1 2 3 4 5 6 7 1 1 2 3 4 5 6 7 5 6 7 8 9 10 13 1 3 4 5 1 1 1 1 2 3 4 1 2 1) [test:FIRE-4513]

Suggestions:

----------------------------

- update to the latest stable release.

- Please check the output of apt-cache policy manually to determine why output is empty [test:KRNL-5788]

- Install a PAM module for password strength testing like pam_cracklib or pam_passwdqc [test:AUTH-9262]

- Configure password aging limits to enforce password changing on a regular base [test:AUTH-9286]

- Default umask in /etc/login.defs could be more strict like 027 [test:AUTH-9328]

- Default umask in /etc/init.d/rc could be more strict like 027 [test:AUTH-9328]

- To decrease the impact of a full /home file system, place /home on a separated partition [test:FILE-6310]

- To decrease the impact of a full /tmp file system, place /tmp on a separated partition [test:FILE-6310]

- Disable drivers like USB storage when not used, to prevent unauthorized storage or data theft [test:STRG-1840]

- Check /etc/apt/sources.list if a security repository is configured correctly [test:PKGS-7388]

- Install a package audit tool to determine vulnerable packages [test:PKGS-7398]

- Check your resolv.conf file and fill in a backup nameserver if possible [test:NETW-2705]

- Check iptables rules to see which rules are currently not used (iptables --list --numeric --verbose) [test:FIRE-4513]

- Install Apache mod_evasive to guard webserver against DoS/brute force attempts [test:HTTP-6640]

- Install Apache mod_qos to guard webserver against Slowloris attacks [test:HTTP-6641]

- Install Apache mod_spamhaus to guard webserver against spammers [test:HTTP-6642]

- Install Apache modsecurity to guard webserver against web application attacks [test:HTTP-6643]

- Check what deleted files are still in use and why. [test:LOGG-2190]

- Add a legal banner to /etc/issue, to warn unauthorized users [test:BANN-7126]

- Add legal banner to /etc/issue.net, to warn unauthorized users [test:BANN-7130]

- Enable auditd to collect audit information [test:ACCT-9628]

- Install a file integrity tool [test:FINT-4350]

- One or more sysctl values differ from the scan profile and could be tweaked [test:KRNL-6000]

- Harden the system by removing unneeded compilers. This can decrease the chance of customized trojans, backdoors and rootkits to be compiled and installed [test:HRDN-7220]

- Harden compilers and restrict access to world [test:HRDN-7222]

================================================================================

Files:

- Test and debug information : /var/log/lynis.log

- Report data : /var/log/lynis-report.dat

================================================================================

Notice: Lynis update available

Current version : 139 Latest version : 253

================================================================================

Hardening index : [65] [############# ]

Enterprise support and plugins available via CISOfy - http://cisofy.com

================================================================================

Tip: Disable all tests which are not relevant or are too strict for the

purpose of this particular machine. This will remove unwanted suggestions

and also boost the hardening index. Each test should be properly analyzed

to see if the related risks can be accepted, before disabling the test.

================================================================================

Lynis 1.3.9

Copyright 2007-2014 - Michael Boelen, http://cisofy.com

================================================================================Tarama Sonuçlarında Sorgulananlar

Files:

- Test and debug information : /var/log/lynis.log

- Report data : /var/log/lynis-report.dat saklanmakta......

Burada önemli olan bir bileşen

Kod:

Hardening index : [65] [############# ]Not: (İpucu)

Bir dağtımı gerçekten kurmaya karar verirseniz bu aracı live dvd'de çalıştırın böylece dağıtımın gerçek güvenlik seviyesini görmüş olursunuz.

UNIX OS sisteminden çıkma

ÖRNEK ÇIKTI:

Kod:

notebook-pc ~ # exit

çıkış

notebook-pc linuxmaster # exit

exit

linuxmaster@notebook-pc ~ $ exit

çıkış

linuxmaster@notebook-pc ~ $ exitNot:

Bu yukarıdaki ilk üç exit UNIX Sisteminden çıkılmakta, son ki exit ile shell (bash)'den çıkılmakta kullanılır.